ปัจจุบันภัยคุกคามทางไซเบอร์ได้พัฒนาไปอย่างก้าวกระโดดทั้งในแง่ของปริมาณและระดับความรุนแรง จากรายงาน “CrowdStrike 2023 Global Threat Report” พบว่าแฮกเกอร์ยังคงพยายามโจมตีอย่างไม่ลดละ โดยความเร็วในการโจมตีในแต่ละครั้งรวดเร็วมากยิ่งขึ้น และยุทธวิธีในการโจมตีซับซ้อนมากยิ่งขึ้น

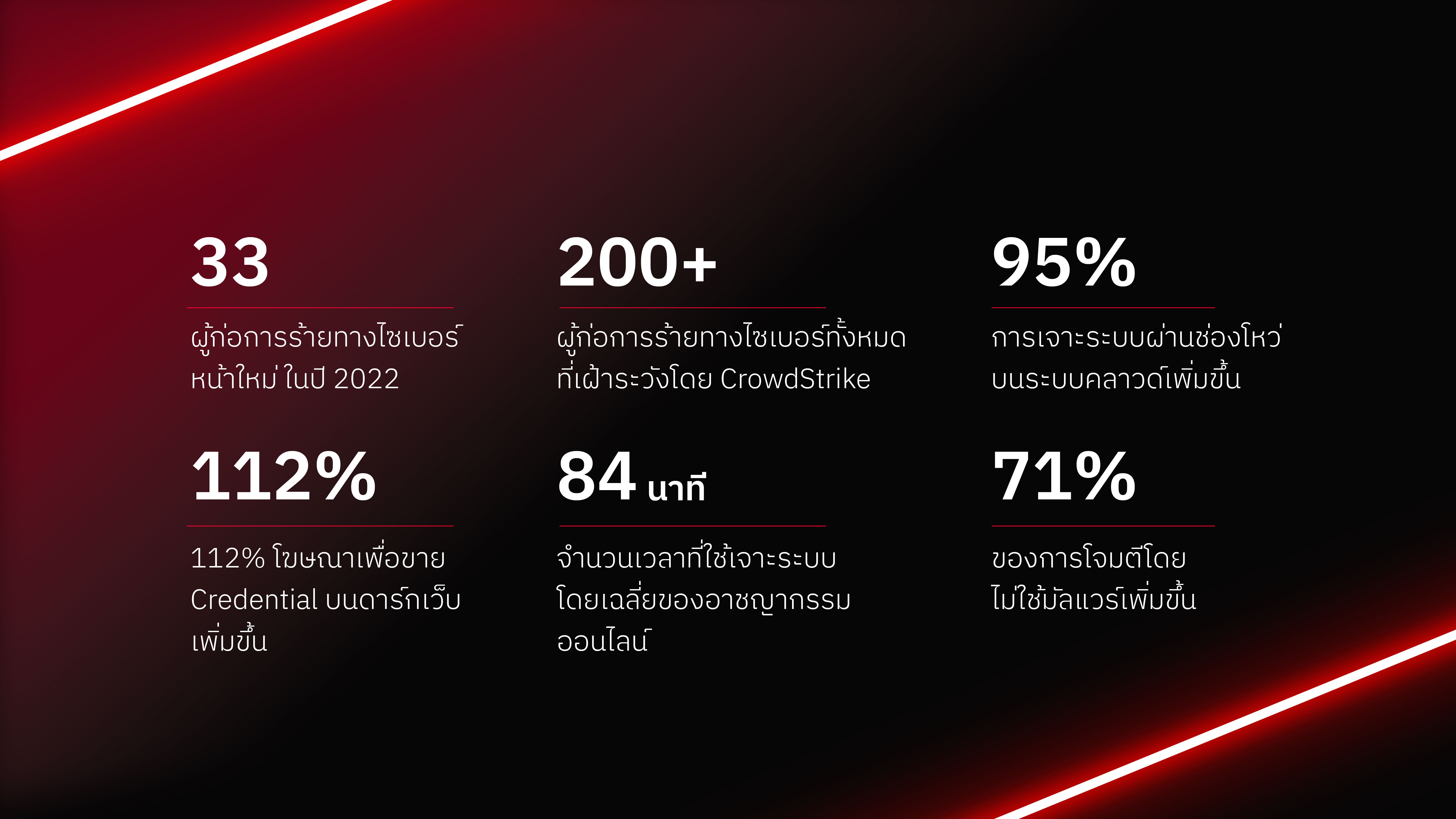

- 33 ผู้ก่อการร้ายทางไซเบอร์หน้าใหม่ในปี 2022

- 200+ ผู้ก่อการร้ายทางไซเบอร์ทั้งหมดที่เฝ้าระวังโดย CrowdStrike

- 95% การเจาะระบบผ่านช่องโหว่บนระบบคลาวด์เพิ่มขึ้น

- 112% โฆษณาเพื่อขาย Credential บนดาร์กเว็บเพิ่มขึ้น

- 84 นาที จำนวนเวลาที่ใช้เจาะระบบโดยเฉลี่ยของอาชญากรรมออนไลน์

- 71% ของการโจมตีโดยไม่ใช้มัลแวร์เพิ่มขึ้น

การโจมตีทางไซเบอร์แบบ Cloud-Conscious ซึ่งหมายถึงการโจมตีทางไซเบอร์ที่มุ่งเป้าการโจมตีไปที่ Cloud Computing โดยเฉพาะ ได้เพิ่มขึ้นอย่างมากในช่วงปี 2021 – 2022 โดยการโจมตีช่องโหว่ของระบบคลาวด์เพิ่มขึ้น 95% และเคสที่โจมตีแบบกำหนดเป้าหมายไปที่สภาพแวดแวดล้อมของคลาวด์ (Cloud Environment) ได้เพิ่มขึ้นเกือบสามเท่า โดยเพิ่มขึ้น 288% เมื่อเทียบปีต่อปี

จากรายงาน “2023 Cloud Risk Report: The Rise of the Cloud-Conscious Adversary” ซึ่งเป็นรายงานเกี่ยวกับเทรนด์และการโจมตีบนคลาวด์ในองค์กรทั่วโลก เผยแพร่โดย CrowdStrike มีข้อค้นพบสำคัญดังนี้

ภัยคุกคามทางไซเบอร์โจมตีได้อย่างเฉียบคมยิ่งขึ้นโดยใช้ Trust-Third Party บนคลาวด์

- จำนวนของกลุ่มภัยคุกคามทางไซเบอร์ เช่น SCATTERED SPIDER (eCrime), COZY BEAR (Russia-nexus), COSMIC WOLF (Turkey-nexus) และ LABYRINTH CHOLLIMA (North Korea-nexus) ได้เพิ่มจำนวนและความซับซ้อนมากยิ่งขึ้นในการโจมตีแบบมุ่งเป้าไปที่ระบบคลาวด์

- ศัตรูของรัฐและอาชญากรทางไซเบอร์ใช้โครงสร้างพื้นฐานของระบบคลาวด์เพื่อเป็นโฮสต์ในการทำฟิชชิ่ง (Phishing) ผ่านไฟล์ที่มีมัลแวร์ โดยอาชญากรทางไซเบอร์ได้ใช้ช่องทาง Command และ Control (C2) ในการเข้าควบคุมระบบคลาวด์

- 28% ของเหตุการณ์โจมตีทางไซเบอร์ จากการสังเกตการณ์โดย CrowdStrike พบว่าแฮกเกอร์ได้ลบอินสแตนซ์บนคลาวด์ (Cloud Instance) ด้วยตนเอง เพื่อปกปิดหลักฐานและหลบเลี่ยงการถูกตรวจจับ

การระบุตัวตนคือจุดเชื่อมต่อระบบคลาวด์ที่สำคัญ

- จากการสังเกตการณ์ของ CrowdStrike ตลอดทั้งปีที่ผ่านมา พบว่าแฮกเกอร์เพิ่มการใช้ Valid Account ซึ่งใช้เป็นกลยุทธ์ที่แฮกเกอร์พยายามที่จะเข้าไปยังระบบเครือข่ายของเหยื่อ (initial access) สูงถึง 43%

- เกือบครึ่ง (47%) ของการโจมตีผ่านช่องโหว่การตั้งค่าระบบ (Misconfiguration) ที่สำคัญในระบบคลาวด์เกี่ยวข้องกับการระบุตัวตนและการให้สิทธิ์การเข้าถึงที่ไม่ดี

- CrowdStrike พบว่า 67% ของเหตุการณ์ด้านความปลอดภัยบนคลาวด์ บทบาทการจัดการข้อมูลการยืนยันตัวตนและการเข้าถึง (IAM) ที่ได้รับสิทธิ์สูงกว่าที่จำเป็น ชี้ให้เห็นว่าแฮกเกอร์อาจใช้บทบาทที่สูงเพื่อเข้าละเมิดและใช้เป็นช่องทางการโจมตีได้

Human Error คือตัวการของความเสี่ยงในระบบคลาวด์

- CrowdStrike พบว่า 60% ของคอนเทนเนอร์ (Container) ไม่มีการกำหนดค่าการป้องกันความปลอดภัย (Configure) อย่างเหมาะสม

- 36% ของสภาพแวดล้อมในระบบคลาวด์ (Cloud Environment) มีการตั้งค่าเริ่มต้นของผู้ให้บริการคลาวด์ที่ไม่ปลอดภัย

พฤติกรรมของแฮกเกอร์บนคลาวด์ยอดฮิตในปี 2022

ตลอดปี 2022 ที่ผ่านมา CrowdStrike พบว่าแฮกเกอร์ได้มีการพัฒนากลยุทธ์ เทคนิค และกระบวนการ (TTPs: Tactics, Techniques and Procedures) ในการโจมตี Cloud Environment ที่พบบ่อยได้แก่

Initial Access

- แฮกเกอร์ที่มีความตระหนักรู้เกี่ยวกับคลาวด์ส่วนใหญ่จะเข้าถึงเบื้องต้นในระบบคลาวด์โดยใช้บัญชีที่มีอยู่อย่างถูกต้อง โดยการรีเซ็ตรหัสผ่านหรือการใช้ประโยชน์จากแอปพลิเคชันที่เผยแพร่สู่สาธารณะ หลังจากที่อยู่บนเครื่องคอมพิวเตอร์ แฮกเกอร์จะพยายามเข้าถึงโดยใช้ Credential ที่พบในไฟล์และผ่านบริการ Instance Metadata Services (IMDS) ของผู้ให้บริการคลาวด์

Discovery

- จากการสำรวจสภาพแวดล้อมเบื้องต้น (Initial Environment Discovery) พบว่าแฮกเกอร์เน้นไปที่บัญชีที่อยู่บนคลาวด์ (Cloud Account) เป็นหลัก เพื่อการคงอยู่ (Persistence) ในการเข้าใช้งานระบบที่ถูกแฮ็กซึ่งช่วยให้ผู้โจมตีสามารถกลับมาเข้าถึงแม้ว่าจะถูกตรวจพบหรือรีบูตระบบ และเพื่อการเพิ่มสิทธิ์ที่เป็นไปได้ (Potential Privilege Escalation)

Privilege Escalation

- แฮกเกอร์เพิ่มสิทธิ์โดยเข้าถึงบัญชีที่มีสิทธิ์สูงขึ้น (Higher Privileges Account) โดยไม่ว่าจะเป็นการค้นหาข้อมูลสำคัญ (Credentials) สำหรับบัญชีเหล่านี้หรือรีเซ็ตข้อมูลสำคัญที่มีอยู่แล้ว ซึ่งสามารถช่วยให้ผู้โจมตีสามารถเพิ่มขีดความสามารถ เข้าถึงทรัพยากรที่สำคัญ ปรับแต่งการตั้งค่า และอาจทำให้ได้ควบคุมระบบหรือเครือข่ายทั้งหมดได้

Lateral Movement

- Lateral Movement ในระบบคลาวด์ภายในองค์กร เป็นการ “เคลื่อนที่” โดยการเข้าควบคุมหรือหาข้อมูลจากเครื่องอื่นๆ ใน Network จนกระทั่งสามารถเข้าควบคุมเครื่องเป้าหมายที่ต้องการได้ เป็นขั้นตอนสำคัญในการโจมตีไซเบอร์ขั้นสูง เนื่องจากช่วยให้แฮกเกอร์สามารถควบคุมสภาพแวดล้อมที่ถูกบุกรุกได้อย่างลึกซึ้ง ทำให้ยากในการตรวจพบและป้องกันการโจมตี โดยแฮกเกอร์มักใช้โปรโตคอลเช่น SSH, Remote Desktop Protocol (RDP) และ Server Message Block (SMB)

Defense Evasion

- แฮกเกอร์บางคนพยายามหลบเลี่ยงการป้องกันโดยการปิดการใช้ Security Product เช่น ซอฟต์แวร์ตรวจจับไวรัส หรือ Firewall ที่ทำงานอยู่ภายใน Virtual Machine และมีแฮกเกอร์บางคนพยายามปลอมตัวเป็น Valid User โดยเลือกใช้จุดออก (Proxy Exit) ใกล้กับตำแหน่งที่คาดว่าเป็นเหยื่อหรือตั้งชื่อ Virtual Machine สร้างขึ้นใหม่ให้สอดคล้องกับรูปแบบการตั้งชื่อของเหยื่อ

เมื่อธุรกิจต่างๆ การใช้คลาวด์เพิ่มขึ้น การสร้างสมดุลระหว่างประสิทธิภาพ และความปลอดภัย เป็นความท้าทายใหม่ที่ทุกองค์กรต้องวางแผนรับมือให้ดี การจะใช้คลาวด์ให้ข้อมูลมีความปลอดภัย ก็จำเป็นต้องอาศัย Cloud Security ที่ดีเข้ามาช่วย เพื่อป้องกันไม่ให้มีผู้ไม่หวังดีเข้าถึงข้อมูล การเก็บรักษาข้อมูลอย่างมีประสิทธิภาพและสร้างมาตรฐานความมั่นคงปลอดภัยบนระบบคลาวด์เป็นสิ่งจำเป็นสำหรับทุกองค์กร